Was 1998 als Terminaldienste, Teil von Windows NT 4.0 Server, begann, ermöglicht Benutzern seit mehr als zwei Jahrzehnten die Remote-Interaktion mit einer Windows-Desktop-Umgebung.

Aber damals, 1998, dachte niemand von uns auch nur an die Möglichkeit, dass jemand (GASP!) die Funktionalität missbraucht für seine eigenen böswilligen Zwecke missbrauchen würde. Die Vorstellung von einem Hacker war jemand, der es auf Regierungsnetzwerke, Infrastruktur usw.abgesehen hatte – nichts,was auch nur annähernd mit dem durchschnittlichen Unternehmen zu tun hätte.

Spulen Sie ins Jahr 2022 vor. Das Remotedesktopprotokoll wird in seiner jetzigen Form immer noch sehr häufig von Unternehmen verwendet. Das liegt daran, dass es immer noch die einfache Notwendigkeit erfüllt, eine Fernverbindung zu einem Windows-Rechner herzustellen.

Spulen Sie aber auch in die heutige Zeit vor, in der die Notwendigkeit besteht, ein ein Netzwerk zu sichern vor jeglichen externen Cyber-Risiken zu schützen – unddas erste, was Ihnen in den Sinn kommen sollte, ist RDP.

Was ist das Remote Desktop Protokoll (RDP)?

Remote Desktop Protocol (RDP) ist ein von Microsoft entwickeltes proprietäres Protokoll, mit dem Benutzer über eine Netzwerkverbindung auf einen entfernten Computer zugreifen und diesen steuern können.

Im Wesentlichen ermöglicht RDP den Benutzern die Interaktion mit einem Remote-Desktop, Anwendungen und Ressourcen, als ob sie physisch auf dem Remote-Computer anwesend wären.

Diese Fähigkeit wird in vielen verschiedenen Branchen genutzt, darunter GesundheitswesenFinanzwesen und Bildungswesenum den Fernzugriff für Mitarbeiter, Auftragnehmer und Partner zu erleichtern.

Durch den Einsatz von RDP können Unternehmen sicherstellen, dass ihre Mitarbeiter unabhängig von ihrem physischen Standort produktiv bleiben.

Wie funktioniert RDP?

Bei RDP wird eine sichere Verbindung zwischen dem Client-Computer und dem entfernten Computer hergestellt. Der Client-Computer sendet Tastatur- und Mauseingaben an den Ferncomputer, der diese Eingaben verarbeitet und die Anzeigedaten an den Client-Computer zurücksendet.

Das TCP/IP-Protokoll erleichtert diese Interaktion und sorgt für eine zuverlässige Netzwerkverbindung. Um die zwischen den beiden Computern übertragenen Daten zu schützen, verwendet RDP verschiedene Verschlüsselungsalgorithmen, wie SSL/TLS und RC4.

Darüber hinaus unterstützt RDP mehrere Authentifizierungsmethoden, darunter Benutzername/Passwort, Smartcards und biometrische Authentifizierung, um die Identität der Benutzer, die auf den entfernten Computer zugreifen, zu überprüfen.

Die Sicherung von RDP ist ein Sicherheitsrisiko

RDP kümmert sich nur um seine eigenen Angelegenheiten und hilft den Benutzern, produktiv zu sein. Warum steht er also so sehr im Mittelpunkt? Wenn wir den Dienst aus der Perspektive der Cybersicherheit betrachten, müssen wir die Risiko Linse, um sein Schicksal zu bestimmen.

Die Realität ist, dass die Verwendung von RDP (ohne angemessene kompensierende Kontrollen) ein Risiko für eine Organisation da Cyberkriminelle Schwachstellen ausnutzen können, um Zugang zu Systemen zu erhalten. Es gibt einige Probleme mit dem Remote Desktop Protocol, die dieses Risiko verursachen:

Leicht verfügbare Plattform

Es handelt sich um einen integrierten Dienst auf der “Server”-Seite (unabhängig davon, ob es sich um einen Windows-Desktop oder ein Server-Betriebssystem handelt), mit einem integrierten Client auf jedem Windows-Rechner. Ich meine, kommen Sie – wir machen es den Bedrohungsakteuren nicht einmal schwer!

Direkter Zugriff aus dem Internet

Im Gegensatz zu fortschrittlicheren Diensten wie Zero Trust Network Access, der die Verbindungsanfrage prüft, bevor er den anfragenden Benutzer mit dem Remote-Desktopsind RDP-Verbindungen direkt dem Internet ausgesetzt.

Verwendeter Port ist irrelevant

Ich kann Ihnen gar nicht sagen, wie oft ich schon gehört habe: “Ich habe den Port gewechselt”. Es spielt keine Rolle. Bedrohungsakteure verwenden Port-Scanner, um nach aktiven Ports zu suchen und diese zu testen, um anhand der Antwort festzustellen, welcher Dienst ausgesetzt ist. Verschieben Sie also den Port von 3389 auf den gewünschten Port; die Bösewichte werden es sowieso finden.

Verwendet einen einzigen Authentifizierungsfaktor

Standardmäßig verlässt sich RDP auf die Überprüfung einer Kombination aus Benutzername und Kennwort durch AD, um Zugang zu erhalten. Es handelt sich dabei um denselben Benutzernamen und dasselbe Kennwort, das über einen Phishing-Betrug zum Sammeln von Anmeldeinformationen für Microsoft 365 gesammelt werden könnte.

Aktivieren Sie einen Brute-Force-Angriff

Wenn es sich bei dem System, das die RDP-Sitzung hostet, um Windows 10 oder eine frühere Version handelt, verwendet es möglicherweise eine spezielle Standardrichtlinie für die Kontosperre, die die Anmeldeinformationen nicht sperrt trotz wiederholter erfolgloser Versuche, sich mit demselben Konto anzumelden.

Eingeschränkte Sichtbarkeit

Wenn Sie nicht die Microsoft Remote Desktop Services (die aktuelle Version der Terminaldienste) implementieren, wissen Unternehmen möglicherweise nicht, auf welchen Systemen RDP aktiviert ist, welche Systeme extern zugänglich sind (vor allem, wenn sich die fraglichen Systeme beispielsweise in einer DMZ außerhalb der Firewall befinden), und – was am wichtigsten ist – welche Systeme verwendet werden.welche Systeme verwendet werden.

Interner Zugriff auf einen kompromittierten entfernten Endpunkt

Beim Aufbau der Verbindung wird der externe Remote-Client, der auf einen internen Windows-Desktop zugreifen möchte, nicht als sicher angesehen. Es wird davon ausgegangen, dass der Benutzer eines Berechtigungsnachweises mit Remotedesktop-Rechten ist der Besitzer dieses Berechtigungsnachweises.

(Einfache) VPNs bieten keine zusätzliche Sicherheit für RDP

Viele Unternehmen glauben, dass “RDP + VPN = Sicherheit.“ Aber das ist nicht immer – wenn auch selten – der Fall. Angenommen, das verwendete VPN ermöglicht lediglich einen sicheren Kanal zwischen dem extern entfernten Endpunkt und dem internen System, auf dem RDP läuft, während die Verbindung Privatsphäre gewiss gewahrt wird, gibt es keine zusätzliche Sicherheit in diesem Szenario.

Viele moderne VPN Dienste erhöhen die Sicherheit der Verbindung durch Funktionen wie Multi-Faktor-Authentifizierung, Zertifikate auf dem entfernten Endpunkt oder IP-Beschränkungen (um nur einige zu nennen). Dadurch ist die Verbindung insgesamt sicherer – aber nicht dank RDP selbst.

Die einfache Wahrheit ist, dass ein Unternehmen, das den Missbrauch des Fernzugriffs über das Internet durch Bedrohungsakteure jeglicher Art verhindern will, alle oben genannten Risiken beseitigen muss, alle oben genannten Risiken beseitigt werden müssen.

Bedrohungsakteure, die sich unbefugt Zugang zum Fernzugriff in Ihrem Unternehmen verschaffen wollen, sollten auf dem Weg dorthin mit einigen (wenn nicht sogar extrem hohen) Schwierigkeiten konfrontiert werden:

Wenn sie Ihre Ports scannen, ist es nicht so offensichtlich: “Oh, das ist RDP!”

Der Remote-Client ist nicht nur einen Ausführungsbefehl entfernt.

Sie können sich nicht so oft anmelden, wie sie wollen, ohne das Konto zu sperren.

Sie müssen bei der Anmeldung zusätzliche Authentifizierungsfaktoren bereitstellen.

Und Sie wissen, welche Systeme von außen zugänglich sind und wann sie genutzt werden.

Um also die im Titel dieses Artikels gestellte Frage zu beantworten, können wir sagen, dass RDP definitiv keine sichere Methode ist, um eine Fernverbindung über das Internet herzustellen.

Je nach den Anforderungen Ihres Unternehmens an den Fernzugriff gibt es zahlreiche andere Fernzugriffslösungen (wobei Sie bedenken sollten, dass Sie das Remote Desktop Protocol ohnehin in eine Reihe von Lösungen von Drittanbietern einbinden müssten, um das Risiko, das es von Haus aus mit sich bringt, auszuschalten), um Ihren Fernbenutzern einen sicheren Zugriff auf interne Systeme zu ermöglichen, die nicht von Natur aus die gleichen Risiken wie RDP mit sich bringen.

Erhöhte RDP-Sicherheit mit einem virtuellen privaten Netzwerk (VPN)

Ein virtuelles privates Netzwerk (VPN) ist eine Technologie, die einen sicheren und verschlüsselten Tunnel zwischen dem Client-Computer und dem Remote-Computer herstellt.

Unternehmen können die Sicherheit von RDP erheblich verbessern, indem sie den Datenverkehr verschlüsseln und mit Hilfe eines VPNs vor Abhören schützen.

VPNs bieten außerdem zusätzliche Sicherheitsfunktionen wie Authentifizierung, Autorisierung und Accounting (AAA), um sicherzustellen, dass nur autorisierte Benutzer auf den entfernten Computer zugreifen können.

Um diese verbesserte Sicherheit zu implementieren, können Unternehmen einen VPN-Client auf dem Client-Computer und einen VPN-Server auf dem Remote-Computer einsetzen und so eine robuste Verteidigung gegen potenzielle Bedrohungen aufbauen.

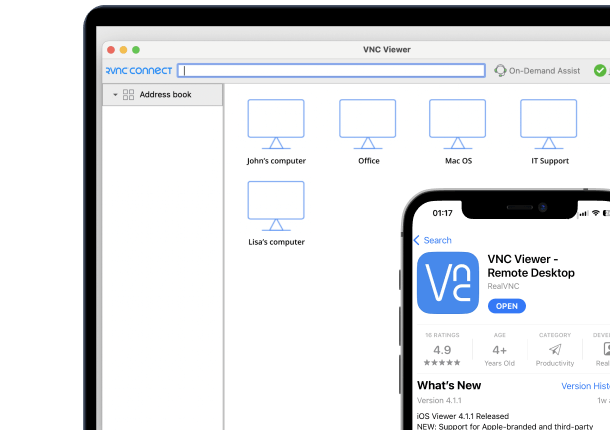

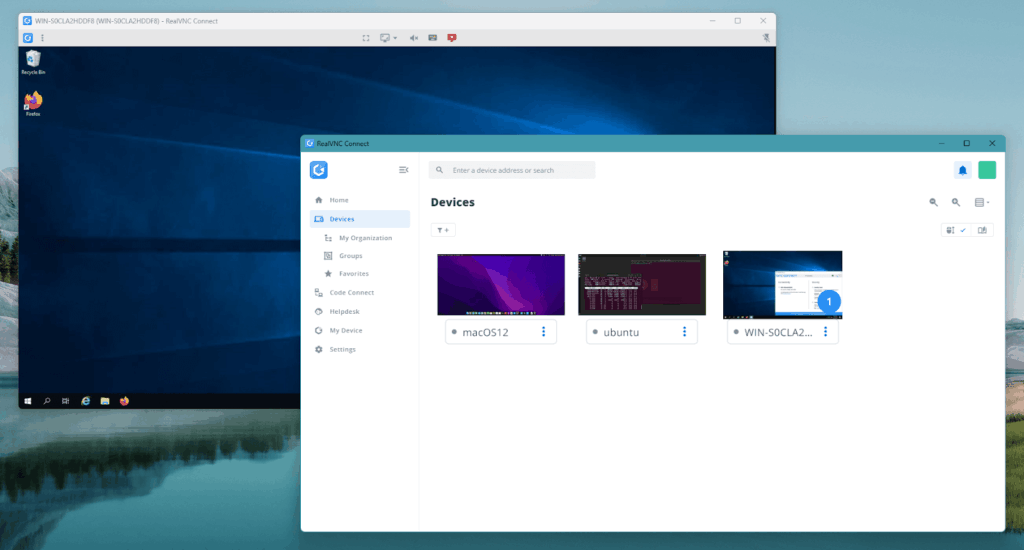

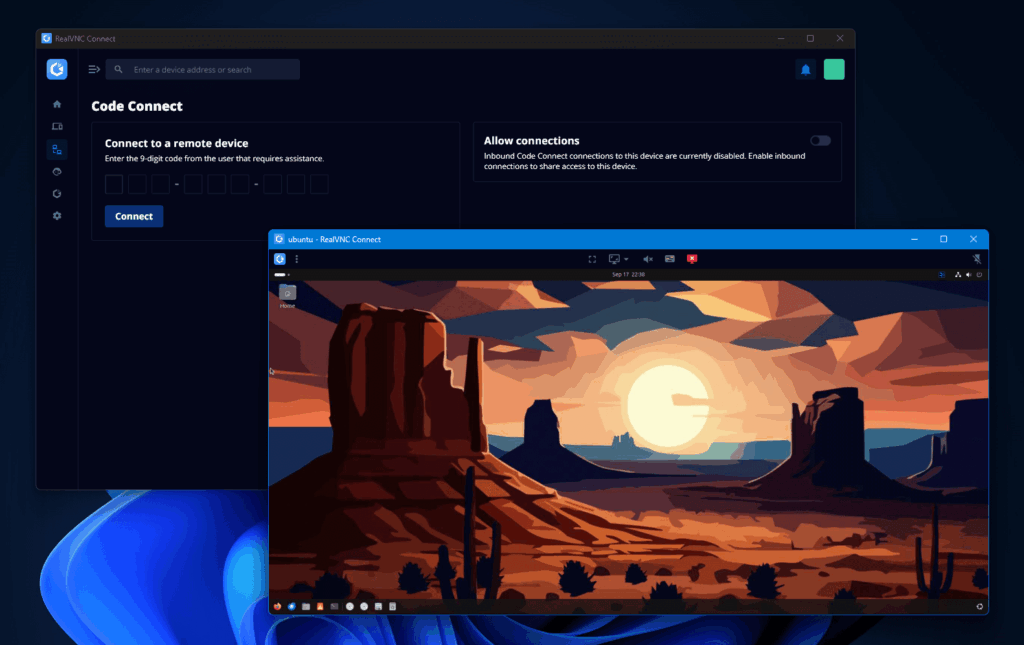

Erfahren Sie mehr über: VNC vs. RDP: Welches Remote-Desktop-Tool ist das beste?

Best Practices für sicheren Remote Desktop

Um einen sicheren Remote-Desktop-Zugang zu gewährleisten, sollten Unternehmen die folgenden Best Practices befolgen:

Verwenden Sie sichere Passwörter und Passwortrichtlinien: Um die Sicherheit zu erhöhen, sollten Sie komplexe Passwörter und erzwingen Sie Richtlinien wie das Ablaufen von Passwörtern und deren Sperrung.

Aktivieren Sie die Authentifizierung auf Netzwerkebene (NLA): NLA fügt eine zusätzliche Sicherheitsebene hinzu, indem Benutzer sich authentifizieren müssen, bevor sie eine Remote-Desktop-Verbindung herstellen können.

Verwenden Sie ein virtuelles privates Netzwerk (VPN): VPNs verschlüsseln den RDP-Verkehr und schützen ihn so vor dem Abfangen und Abhören.

RDP-Zugang auf bestimmte IP-Adressen und Ports beschränken: Schränken Sie den RDP-Zugriff auf bestimmte IP-Adressen und Ports ein, um unbefugten Zugriff zu verhindern.

RDP-Aktivität überwachen: Überwachen Sie die RDP-Aktivität regelmäßig auf verdächtiges Verhalten und ergreifen Sie Maßnahmen, um unbefugten Zugriff zu verhindern.

Regelmäßige Updates und Patches für RDP-Software: Halten Sie die RDP-Software mit den neuesten Patches auf dem neuesten Stand, um Schwachstellen zu beheben und eine Ausnutzung zu verhindern.

Verwenden Sie sichere Kommunikationsprotokolle: Verschlüsseln Sie den RDP-Verkehr mit sicheren Kommunikationsprotokollen, wie z.B. Transport Layer Security (TLS).

Implementieren Sie eine Multi-Faktor-Authentifizierung: Fügen Sie eine zusätzliche Sicherheitsebene indem Sie mehrere Formen der Authentifizierung verlangen.

Wenn Sie diese bewährten Verfahren befolgen, können Unternehmen einen sicheren Remote-Desktop-Zugang gewährleisten und ihre Remote-Computer und Daten vor unbefugtem Zugriff schützen.

Die Zukunft der RDP-Sicherheit

Das Remote Desktop Protocol (RDP) ist zu einem unverzichtbaren Werkzeug für Unternehmen geworden, die effiziente Fernzugriffslösungen suchen.

Da die Technologie jedoch immer weiter fortschreitet, entwickeln sich auch die Risiken und Herausforderungen im Zusammenhang mit RDP parallel dazu weiter.

Für Unternehmen, die sich zur Aufrechterhaltung der Produktivität und zum Schutz wertvoller Daten auf den Fernzugriff verlassen, ist es von entscheidender Bedeutung, über neue Trends informiert zu sein und sich an künftige Entwicklungen im Bereich der RDP-Sicherheit anzupassen.

Aufkommende Trends bei der Sicherheit des Fernzugriffs

Cloud-basierte RDP-Lösungen: Der zunehmende Trend zu Cloud-gehosteten Remote-Desktop-Diensten verändert die Art und Weise, wie Unternehmen den Remote-Zugriff verwalten und sichern. Durch die Zentralisierung der Kontrolle und Überwachung in der Cloud bieten diese Lösungen oft eine robustere Authentifizierung, bessere Skalierbarkeit und automatische Updates zur Behebung neuer Schwachstellen.

Zero Trust Architektur: Der Zero-Trust-Ansatz geht davon aus, dass kein Benutzer oder Gerät von Natur aus vertrauenswürdig ist, auch nicht im Netzwerk des Unternehmens. Remote-Desktop-Verbindungen, die nach dem Zero-Trust-Prinzip arbeiten, erfordern eine kontinuierliche Authentifizierung, rollenbasierte Berechtigungen und eine strikte Ressourcensegmentierung, wodurch das Risiko eines unbefugten Zugriffs verringert wird.

Stärkere Verschlüsselungsstandards: Da Cyberangriffe immer raffinierter werden, werden Ende-zu-Ende-Verschlüsselung und sicheres Tunneling immer wichtiger, um das Abfangen von Daten zu verhindern. Fortschrittliche Verschlüsselungsmethoden schützen Benutzeranmeldeinformationen und Sitzungsdaten und stellen sicher, dass Angreifer den Datenverkehr zwar abfangen, aber nicht einfach entschlüsseln können.

Vorhersagen für RDP-Sicherheit und Verbesserungen

Innovative Authentifizierungsmethoden

Zukünftige RDP-Implementierungen können biometrische Verifizierung (Fingerabdruck, Gesichtserkennung) und erweiterte Multi-Faktor-Authentifizierung (MFA) mit Token oder mobilen Geräten umfassen. Diese Maßnahmen bieten eine zusätzliche Sicherheitsebene, die über die herkömmlichen Kombinationen aus Benutzername und Passwort hinausgeht und helfen, Brute-Force-Angriffe zu vereiteln.

Integration von KI und maschinellem Lernen

Es wird erwartet, dass Technologien für künstliche Intelligenz (KI) und maschinelles Lernen (ML) die Erkennung von Eindringlingen und die Abwehr von Bedrohungen in Echtzeit verbessern werden. Durch die Analyse von Benutzerverhalten und Netzwerkmustern können KI-gesteuerte Lösungen Anomalien erkennen, z. B. ungewöhnliche Anmeldezeiten oder ungewöhnliche geografische Standorte, um potenzielle Eindringlinge zu erkennen, bevor sie Schaden anrichten.

Dynamische Durchsetzung von Richtlinien

Zukünftige RDP-Sicherheitsmodelle können kontextabhängige Richtlinien verwenden, die sich je nach Benutzeraktivität und Risikoniveau anpassen. Wenn ein Benutzer beispielsweise versucht, von einem unbekannten Gerät oder zu einer ungeraden Uhrzeit auf sensible Dateien zuzugreifen, kann das System automatisch eine zusätzliche Authentifizierung verlangen oder die Sitzung vorübergehend blockieren.

Proaktive Bedrohungsanalyse

Unternehmen werden wahrscheinlich Threat Intelligence Feeds und eine automatische Sicherheitsorchestrierung in RDP-Sitzungen einbauen. Dieser Ansatz nutzt externe Datenbanken mit bekannten Angriffsmustern und bösartigen IP-Adressen, so dass das System verdächtigen Datenverkehr proaktiv blockieren oder kompromittierte Endpunkte unter Quarantäne stellen kann.

Einen sicheren Weg für RDP aufzeigen

Auch wenn RDP eine zuverlässige und bequeme Methode für den Fernzugriff ist, darf die Sicherheit nicht auf der Strecke bleiben.

Indem sie aufkommende Trends verfolgen – von Cloud-basierten Diensten und Zero-Trust-Frameworks bis hin zu KI-gestützter Intrusion Detection – und zukünftige Verbesserungen wie Multi-Faktor-Authentifizierung und Verschlüsselung der nächsten Generation nutzen, können Unternehmen Cyber-Bedrohungen einen Schritt voraus sein.

Die Implementierung von Best Practices und die proaktive Aktualisierung von RDP-Konfigurationen mindert nicht nur potenzielle Risiken, sondern schafft auch eine sichere, skalierbare Umgebung, die die Geschäftskontinuität und das Vertrauen der Benutzer fördert. Da sich der Fernzugriff ständig weiterentwickelt, ist es wichtig, neue Sicherheitsherausforderungen zu antizipieren und sich darauf einzustellen, um eine robuste Verteidigung gegen die sich ständig ändernden Bedrohungen aufrechtzuerhalten.