Demandez à un groupe d’administrateurs système s’ils préfèrent SSH ou VNC, et vous obtiendrez certainement des avis tranchés. Certains ne jurent que par la précision de la ligne de commande, tandis que d’autres ne renonceront jamais à la commodité d’une session de bureau à distance complète. Le débat entre VNC et SSH est aussi vieux que l’administration système elle-même, car chaque protocole offre quelque chose que l’autre ne peut pas offrir.

L’accès à distance est, bien entendu, le fondement des opérations informatiques modernes. Les administrateurs sont rarement assis devant des racks de serveurs et gèrent des hôtes à partir de consoles KVM. Ils doivent se connecter à un réseau pour dépanner, déployer et surveiller des systèmes distants. Cette tâche consiste généralement à exécuter des commandes dans un interpréteur de texte (SSH) ou à contrôler l’ensemble de l’environnement de bureau d’un autre serveur (VNC). Comme pour la plupart des choses en informatique, l’approche la plus efficace dépend de la situation, de la charge de travail et du système d’exploitation utilisé par la machine hôte.

Cet article ne tranchera pas le débat VNC vs SSH, mais il expliquera les différences entre les deux et pourquoi les deux sont plus que jamais nécessaires. Vous verrez comment chaque méthode prend en charge le flux de travail de l’entreprise, quelles mesures de sécurité s’appliquent et où les facteurs de performance peuvent influencer l’adoption. Nous vous montrerons également comment l’adaptation la plus avancée du protocole VNC, RealVNC Connect, fournit un logiciel d’accès à distance sécurisé prêt à l’emploi pour les entreprises.

Comment fonctionne VNC : Accès au bureau à distance

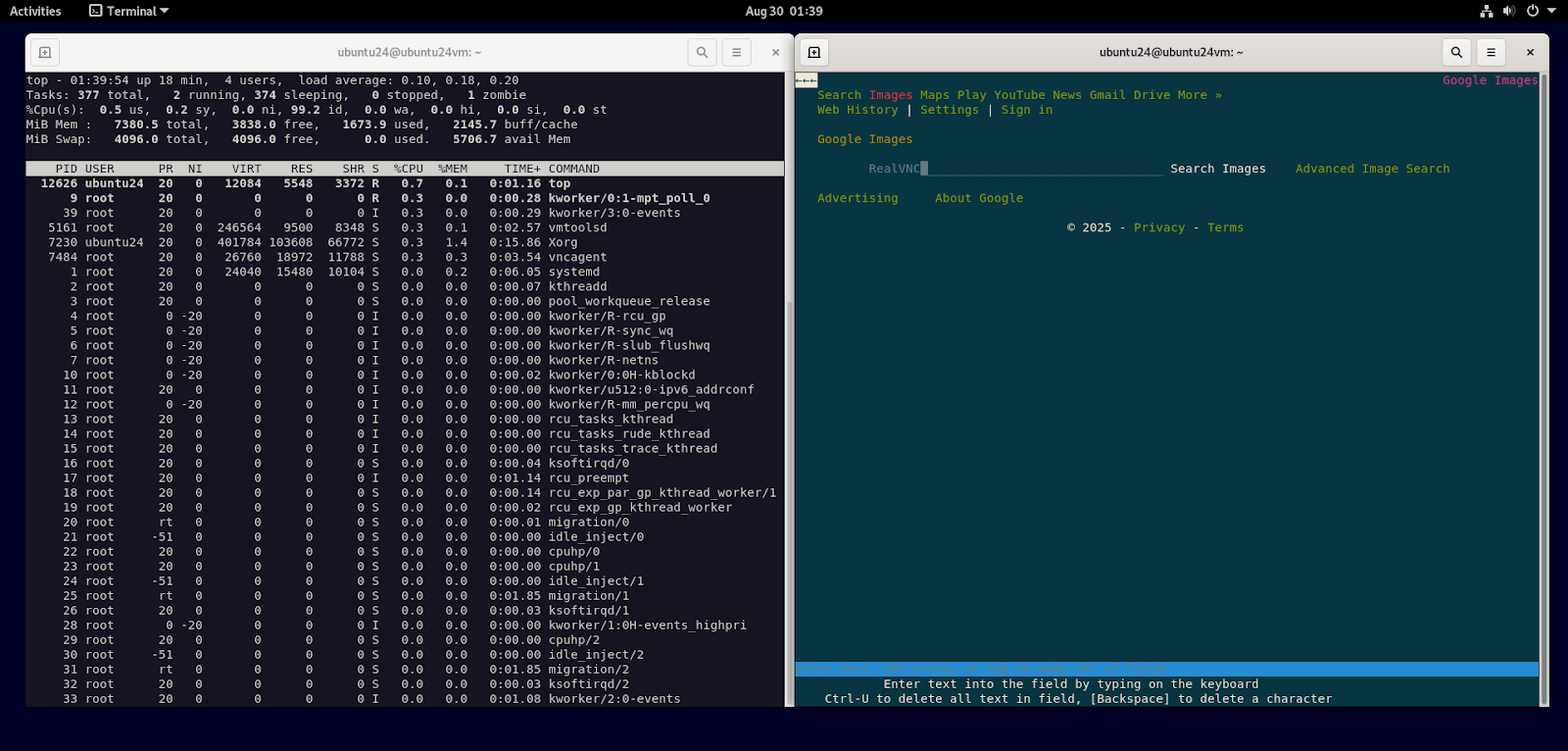

Informatique en réseau virtuel (VNC) est l’une des premières technologies de bureau à distance et l’une des plus largement adoptées. Le principe de fonctionnement est assez simple : un serveur VNC capture la sortie d’écran d’un ordinateur, la compresse en paquets de données et envoie ces informations à un client à travers le réseau. Le client reçoit les paquets, puis affiche l’environnement graphique, créant ainsi l’impression d’être assis directement devant le système distant.

Le protocole FRB (Remote Framebuffer) est la norme sous-jacente de VNC. Le FRB est responsable de la transmission des informations sur les pixels, du codage des mises à jour graphiques et de l’interprétation des mouvements de la souris, des clics et des saisies au clavier de l’utilisateur client. Lorsqu’un utilisateur déplace sa souris ou tape sur son clavier, ces actions sont renvoyées au serveur VNC, qui les exécute ensuite sur la machine cible.

Comme il s’agit ici d’une session interactive bidirectionnelle d’un bureau complet, l’efficacité de l’encodage est importante. Les premières implémentations de VNC transmettaient des données brutes en pixels et nécessitaient une bande passante importante. Les versions modernes utilisent des algorithmes de compression pour réduire le trafic tout en conservant une image haute résolution côté client. Certaines implémentations VNC peuvent même exploiter votre GPU pour gérer les applications lourdes et les écrans haute résolution.

VNC est le plus souvent utilisé sur les serveurs et les ordinateurs de bureau Windows, mais comme il fonctionne au niveau du tampon d’image, il est multiplateforme de par sa conception. Un serveur VNC fonctionnant sous Linux et macOS est également accessible à presque tous les clients qui prennent en charge le protocole. Cette flexibilité permet aux équipes informatiques de se connecter à une grande variété de systèmes sans avoir recours à des solutions spécifiques à une plateforme, telles que RDP de Microsoft.

Pour les organisations qui utilisent VNC mais qui ont besoin d’une une sécurité de niveau entrepriseRealVNC Connect offre une authentification renforcée et une prise en charge multiplateforme qui va bien au-delà de ce que proposent les options VNC open-source standard.

Comment fonctionne SSH : Accès sécurisé à la ligne de commande

Secure Shell Host (SSH) offre un accès crypté à la ligne de commande des systèmes distants avec un surcoût extrêmement faible (même sur une connexion commutée de 56k) et une forte intégrité de la session. Les administrateurs utilisent SSH pour ouvrir un terminal sur un serveur cible, s’authentifier et exécuter des commandes comme s’ils étaient assis en face du serveur. Le protocole sépare les préoccupations en une couche de transport, une couche d’authentification et une couche de connexion afin de maintenir une communication fiable, même sur des réseaux non fiables.

La phase de la couche transport négocie les algorithmes et établit la confidentialité. Les piles SSH modernes tendent à favoriser l’échange de clés Curve25519, les clés d’hôte Ed25519 et les algorithmes AEAD tels que chacha20 ou AES-GCM. Les anciens groupes RSA et Diffie-Hellman classiques existent toujours, mais les administrateurs modernes préfèrent des options plus récentes pour la sécurité.

Une fois le canal protégé, l’authentification de l’utilisateur se fait à l’aide de clés publiques, de certificats à courte durée de vie ou de mots de passe à portée étroite. La connexion ultérieure démarre ensuite avec l’attribution de canaux virtuels pour les shells, les demandes d’exécution ou la redirection de ports.

Un flux de travail typique utilisant SSH se présente comme suit :

- Le client utilise un terminal ou un émulateur de terminal comme Putty, où il établit la connexion via la commande CLI SSH user@host:port ou en saisissant le nom d’hôte ou l’adresse IP du serveur cible (comme c’est le cas avec des applications telles que Putty).

- Le serveur fournit un shell tel que bash, zsh ou fish.

- Les opérateurs exécutent des utilitaires système, lisent les journaux avec journalctl ou tail, modifient la configuration et enregistrent les résultats pour modifier les enregistrements.

Sous Linux, le système d’exploitation le plus OS le plus associé à SSHcette approche est applicable à des milliers de nœuds, car les opérations textuelles sont intrinsèquement rapides et peuvent faire l’objet de scripts.

Pour ceux qui redoutent l’administration en mode CLI uniquement, ne vous inquiétez pas. Les fonctionnalités de SSH peuvent s’étendre au-delà d’un simple terminal grâce à la redirection X11. Les utilisateurs seront peut-être déçus d’apprendre qu’il n’est pas possible de transférer un bureau entier, mais X11 via SSH permet d’afficher sur l’ordinateur local une seule application distante de la machine hôte.

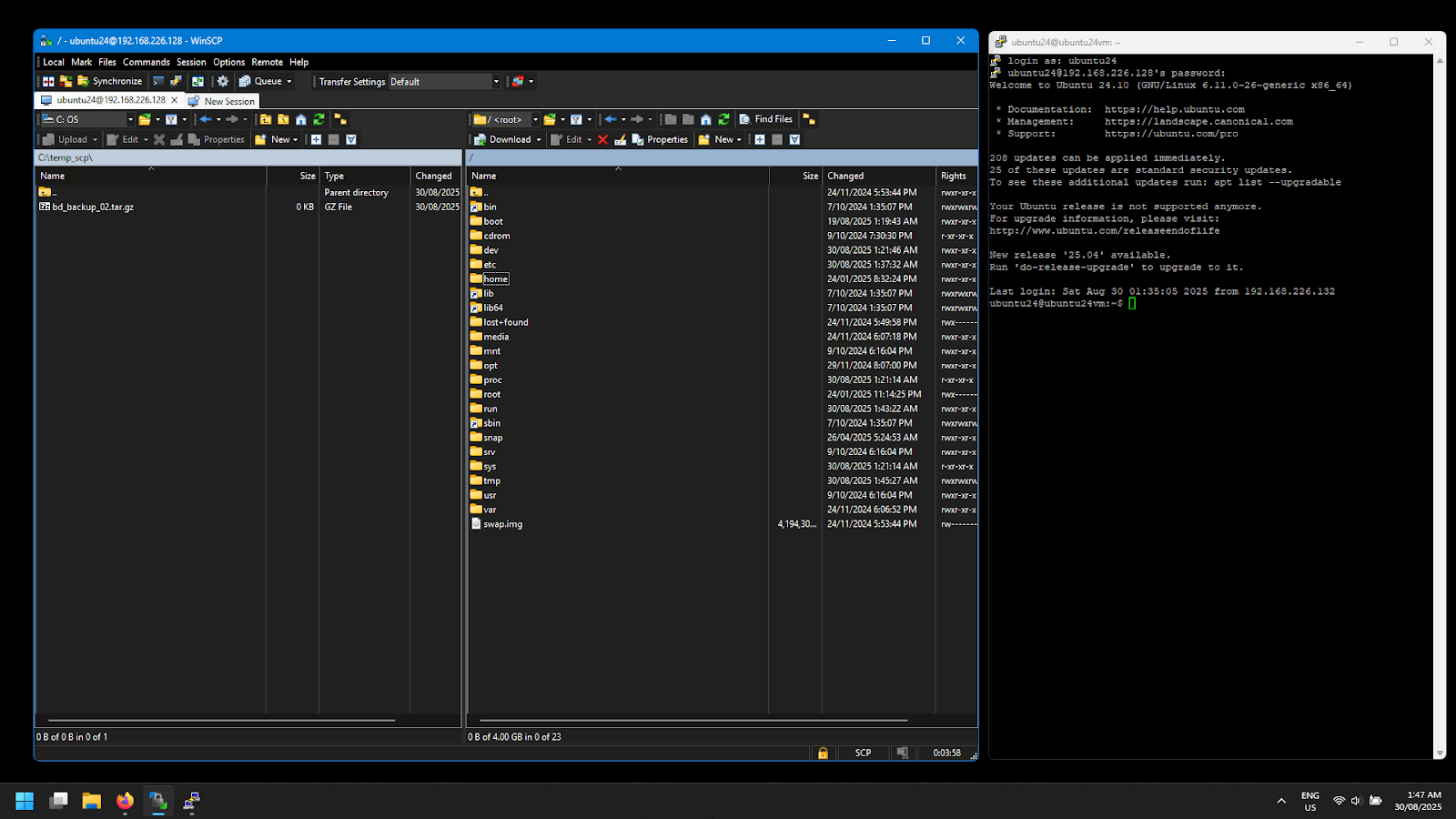

Le tunnel SSH peut également être utilisé pour encapsuler de manière sécurisée le trafic provenant d’autres applications (y compris VNC), et les administrateurs peuvent utiliser SCP pour transférer des fichiers de manière bidirectionnelle entre l’hôte et le client.

VNC vs SSH : Quelles sont les principales différences en matière d’accès à distance ?

Étant donné que SSH fonctionne universellement avec presque tous les systèmes d’exploitation (oui, même Windows) et que VNC est multiplateforme, le choix entre les deux se résume à la manière dont les administrateurs préfèrent interagir avec un système distant. VNC offre une expérience de bureau complet où le client reçoit une image miroir du bureau de l’hôte. SSH offre une interface de ligne de commande textuelle efficace, mais qui nécessite des connaissances approfondies pour être utilisée.

La principale différence entre les deux se situe au niveau des performances. Un hôte VNC transmet des mises à jour continues de l’écran sur le réseau, ce qui nécessite beaucoup plus de bande passante. SSH ne transmet que du texte et des signaux de contrôle, ce qui permet de maintenir une latence extrêmement faible, même sur des connexions lentes telles que les connexions par satellite ou cellulaires.

La sécurité est un autre grand facteur de division. SSH est chiffré dès le départ et bénéficie de normes cryptographiques éprouvées. Les premières solutions VNC, et même certaines solutions open-source modernes, ne sont pas du tout cryptées, ou nécessitent un peu de configuration pour que le cryptage fonctionne. Certains utilisateurs font même passer leurs connexions VNC par SSH, ce qui montre bien à quel point SSH est sûr et polyvalent.

Les implémentations VNC modernes de niveau entreprise, telles que RealVNC Connect, fournissent le cryptage des sessionsl’authentification moderne, et un support de conformité vérifié par des audits indépendants.

Vous trouverez ci-dessous les principales différences entre VNC et SSH :

| Aspect | VNC (Bureau à distance) | SSG (ligne de commande) |

| Interface | Bureau graphique complet | Shell en mode texte |

| Performance | Largeur de bande plus élevée et charge du système plus importante | Faible bande passante et communication légère |

| Sécurité | Varie en fonction de la mise en œuvre | Chiffré par défaut |

| Cas d’utilisation | Applications de l’interface graphique, formation, assistance aux utilisateurs et dépannage | Automatisation, écriture de scripts et analyse de journaux |

Aujourd’hui encore, ces deux protocoles sont au cœur des stratégies d’accès à distance et la plupart des administrateurs les déploient côte à côte pour gérer efficacement tous les types de serveurs distants. VNC est choisi lorsque les administrateurs ont besoin d’un contrôle interactif complet au-delà des fonctions de base, y compris les applications GUI, l’assistance à l’utilisateur et le dépannage en plusieurs étapes. SSH est préféré pour les tâches précises et scriptables telles que les changements de configuration, la gestion des paquets, l’examen des journaux, les transferts de fichiers et l’automatisation.

Considérations de sécurité : Protection des systèmes distants

Malheureusement, l’accès à distance comporte des risques, en particulier sur les serveurs publics. C’est pourquoi l’administration à distance des solutions d’accès exige que l’on mette l’accent sur la sécurité. SSH et VNC sont tous deux confrontés à des menaces s’ils sont déployés sans mesures de protection, mais les meilleures pratiques et les fonctionnalités de l’entreprise peuvent combler la plupart des lacunes.

Risques liés à la sécurité de SSH et mesures d’atténuation

Avec SSH, la communication cryptée est prioritaire. Cependant, les serveurs exposés sont souvent la cible d’attaques. Les problèmes les plus courants et les réponses à y apporter sont les suivants :

- Les acteurs malveillants utilisent des scanners tels que Nmap pour détecter les ports SSH ouverts (TCP:22). Les administrateurs peuvent configurer le serveur SSH pour qu’il écoute sur un port différent ou qu’il exige un accès local via un VPN.

- Les connexions basées sur un mot de passe sont vulnérables aux attaques par force brute. Il est préférable d’utiliser des clés SSH, protégées par des phrases de passe, et de désactiver complètement l’authentification par mot de passe.

- Le login root via SSH est particulièrement vulnérable si les informations d’identification sont volées. En général, les équipes désactivent complètement la connexion SSH à la racine et favorisent l’escalade des privilèges avec sudo ou un compte administrateur séparé.

- Les attaques par force brute peuvent submerger les serveurs et créer beaucoup de bruit. Des outils tels que fail2ban surveillent les journaux SSH et bloquent les adresses IP offensantes après plusieurs échecs.

- Les attaques de l’homme du milieu sont atténuées par la vérification des empreintes de la clé de l’hôte avant l’établissement de la confiance. Cette fonctionnalité est un élément essentiel du SSH moderne.

Risques liés à la sécurité de VNC et mesures d’atténuation

Les anciennes versions de VNC présentaient des problèmes de sécurité notables car le protocole de base n’était pas chiffré. Les versions modernes offrent le cryptage et peuvent être rendues plus sûres par :

- Activer le cryptage sur les applications VNC qui le prennent en charge. Sinon, les données et même les mots de passe sont envoyés en texte clair. Si le chiffrement n’est pas disponible, le tunnelage du trafic VNC via la redirection SSH fournit un transport chiffré.

- L’authentification par simple mot de passe peut être devinée ou volée. Des plateformes comme RealVNC Connect offrent des normes d’authentification modernes et peuvent être utilisées pour l’authentification par mot de passe. intégré au SSO de l’entreprise.

- Tout comme SSH, le port natif de VNC (TCP:5900+N) expose le service aux scanners. Déplacer le port d’écoute ou le cacher derrière un NAT ou un pare-feu réduit le risque.

- Les risques de détournement de session sont également traités par le cryptage des données en transit à l’aide de normes de cryptage modernes.

Les cadres de conformité tels que PCI-DSS et ISO 27001 exigent des organisations qu’elles démontrent que leurs systèmes distants sont sécurisés. Examiner Les conseils de l’OWASP en matière d’authentification sécurisée est recommandé avant de déployer un outil d’accès à distance.

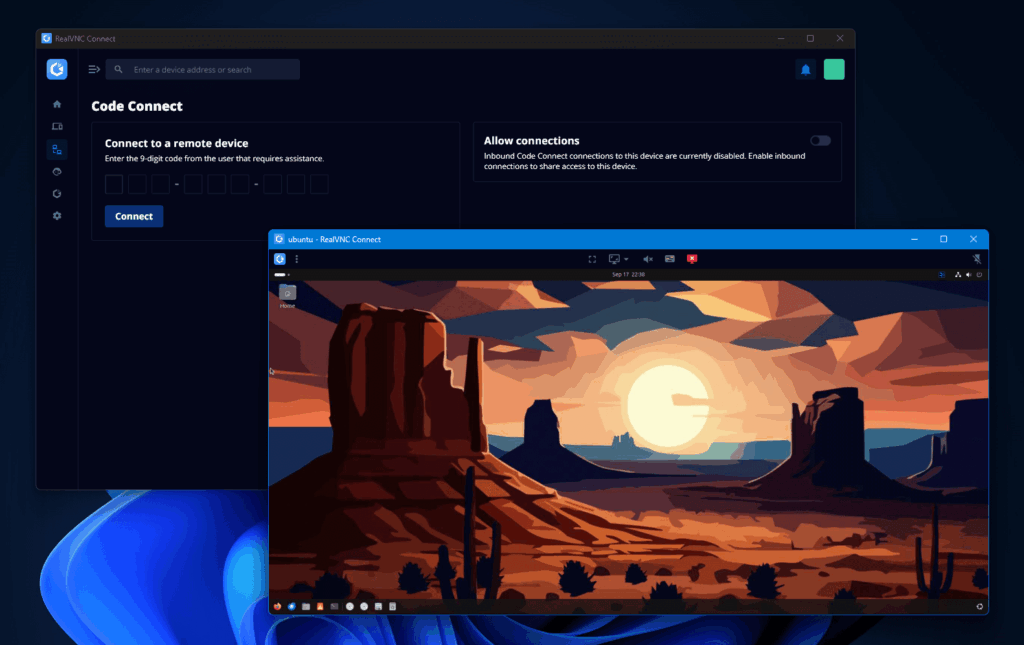

RealVNC Connect : L’approche moderne de la sécurité VNC

Pour les entreprises qui exigent une standardisation de VNC, les contrôles de sécurité de RealVNC Connect répondent à tous les risques courants et aux besoins de conformité :

- Cryptage de la session complète et authentification moderne (MFA, SSO) pour une communication sécurisée avec des autorisations granulaires et des invites d’approbation du client.

- Certifié ISO 27001:2022 et Cyber Essentials et compatible avec GDPR, CCPA, HIPAA, PCI-DSS et EU NIS2.

- Pas d’enregistrement de session par défaut et pas d’accès aux données en cours de session. Les fonctions de confidentialité du système à distance comprennent le mode de confidentialité, la suppression de l’écran et le verrouillage des entrées.

- Infrastructure de courtage appartenant à RealVNC, avec un SOC 24×7, une signature de code pour tous les binaires, des audits réguliers de la boîte blanche et des tests de pénétration indépendants.

- Gestion centralisée, déploiement MSI et Group Policy, protection par force brute, journaux détaillés et pistes d’audit accessibles sur le portail ou via l’API dédiée.

Exigences en matière de performances et de ressources

Le protocole que vous choisissez pour fournir un accès à distance a un effet direct sur les performances, l’utilisation des ressources et l’expérience de l’utilisateur final. La façon dont chaque technologie gère le trafic réseau et la charge du système explique pourquoi les administrateurs ont souvent recours aux deux, mais dans des contextes différents.

Facteurs de performance et optimisation de SSH

SSH est légendaire pour son bon fonctionnement dans les conditions de réseau les plus difficiles. Étant donné que seuls le texte et les données de contrôle transitent sur la liaison, le protocole n’a pas besoin d’une grande largeur de bande. Il va sans dire que SSH n’a pas besoin de beaucoup de réglages de performance, mais les pratiques habituelles sont les suivantes :

- Les signaux “keep-alive” et “sign-of-life” envoyés dans la session peuvent maintenir une connexion ouverte stable dans les cas où l’hôte n’a pas reçu de trafic actif pendant un certain temps.

- Les options de compression telles que SSH -C améliorent le débit lors du transfert de journaux ou d’autres données lourdes.

Facteurs de performance et optimisation de VNC

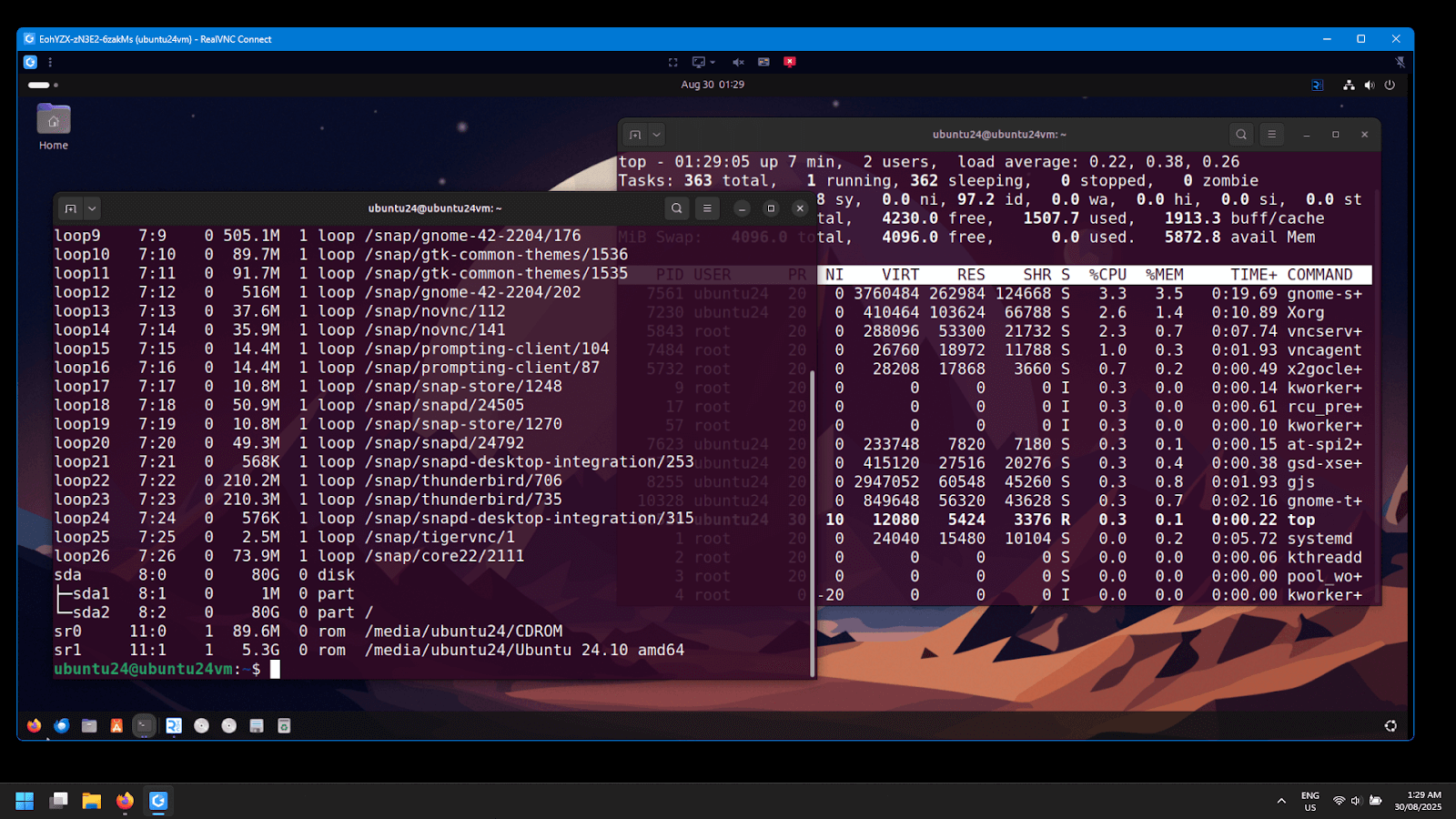

VNC diffuse un bureau graphique sous la forme d’une image continue, et consomme donc naturellement de la bande passante. Les applications avec des changements visuels importants et des taux de rafraîchissement élevés, comme la vidéo en continu ou le rendu 3D, augmentent encore ce trafic. L’optimisation des performances de VNC comprend :

- Les algorithmes de compression tels que ceux utilisés par RealVNC Connect réduisent la quantité de données de pixels transmises et utilisent des techniques d’encodage avancées qui s’adaptent automatiquement à la bande passante.

- L’accélération locale du GPU décharge une partie de l’encodage des captures d’écran, ce qui réduit le taux d’utilisation de l’unité centrale tout en conservant des taux de rafraîchissement élevés.

- Les paramètres de qualité peuvent être ajustés pour désactiver les éléments inutiles du bureau, tels que l’arrière-plan et les effets d’animation.

- Les fonctions de mise à l’échelle qui transposent les bureaux hôtes à faible résolution en haute résolution ou sur plusieurs moniteurs contribuent à la clarté des images.

Cas pratiques : Quand utiliser SSH, VNC ou les deux ?

Le choix entre VNC et SSH dépend de la tâche à accomplir. Chaque protocole répond à des besoins spécifiques et les administrateurs ont souvent tendance à les utiliser conjointement pour une couverture plus complète.

VNC : Administration et support graphique

Un serveur VNC offre un partage d’écran visuel complet, ce qui le rend idéal pour :

- Gestion d’outils ou de tableaux de bord Windows et de serveurs Windows non essentiels qui n’ont pas d’équivalent en ligne de commande.

- Exécution d’environnements de développement, tels que les IDE qui ont besoin d’une interface graphique

- Soutenir les utilisateurs distants en visualisant leur bureau afin de résoudre leurs problèmes en temps réel.

- Exploitation d’applications graphiques telles que la CAO et les panneaux basés sur le web.

SSH : Efficacité de la ligne de commande

Les administrateurs utilisent SSH lorsqu’ils souhaitent contrôler rapidement et efficacement un serveur distant. Il fonctionne le mieux pour :

- Examen des journaux du système et exécution des commandes de surveillance

- Déploiement de scripts sur des centaines de serveurs à la fois

- Accès à distance à des serveurs sans interface graphique (headless)

- Configurer à distance les cloud notes et les clusters de conteneurs

Intégration et utilisation complémentaire

Dans ce guide, nous avons beaucoup parlé du transfert et du tunnelage des sessions VNC par le biais de connexions SSH. De nombreux administrateurs procèdent ainsi lorsqu’ils ont affaire à des applications VNC anciennes ou open-source résidant sur des serveurs et des postes de travail Linux.

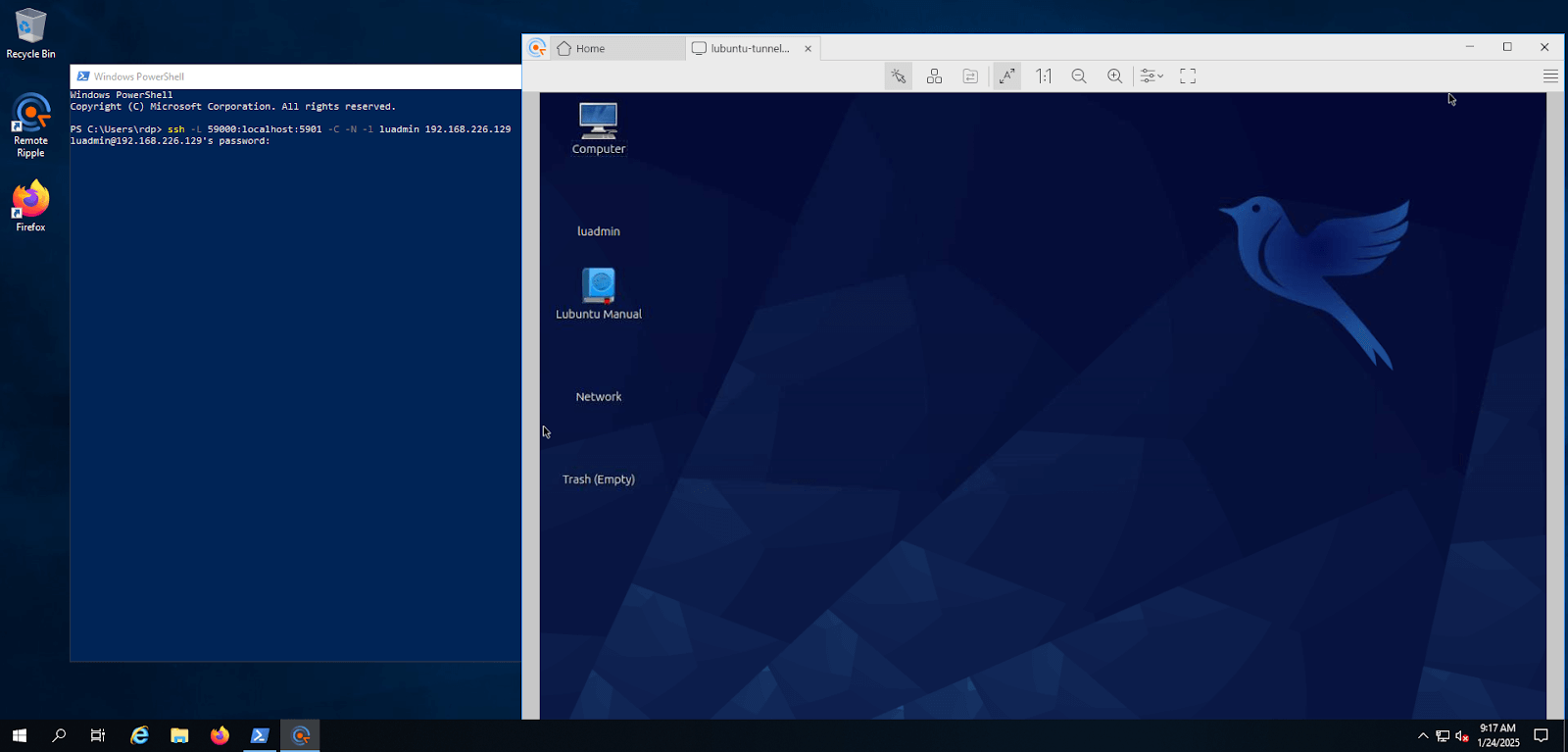

Comment tunneliser une session VNC via SSH

Un tunnel sécurisé peut être créé à l’aide d’une simple commande SSH. Le processus commence par le choix du port local auquel le client se connectera. Le port 5901 est un choix courant, mais n’importe quel port inutilisé fonctionne.

- Ouvrez une fenêtre de terminal local (vous pouvez le faire sur un serveur Windows avec OpenSSH installé).

- Exécutez la commande suivante, en remplaçant utilisateur par votre nom de compte et serveur par le nom d’hôte ou l’adresse IP du serveur distant :

SSH -L 5901:localhost:5901 user@server

- Gardez la session ouverte. Cette commande transfère le trafic VNC reçu sur le port local 5901 via SSH vers le même port sur l’hôte distant.

- Démarrez le client VNC et connectez-le à localhost:5901. La communication entre le client et le serveur VNC est désormais cryptée dans le canal SSH.

Cette configuration permet aux administrateurs de protéger le trafic VNC à l’aide d’un cryptage et d’une authentification solides, tout en conservant le contrôle graphique complet dont vous avez besoin.

Bien que cela fonctionne bien, ce n’est pas l’idéal pour les sessions sans surveillance et cela ne fonctionne pas bien à grande échelle. RealVNC Connect offre une session VNC entièrement cryptée qui élimine le besoin de transfert et de tunnel SSH pour Linux, réduisant ainsi la complexité tout en maintenant l’efficacité et la sécurité de l’entreprise.

Flux de travail hybrides : Combiner les forces des deux

Il peut arriver que vous ayez besoin des deux en même temps. Par exemple, un serveur Windows servant de passerelle vers un sous-réseau verrouillé, où vous lancez ensuite une session SSH vers des serveurs situés sur ce sous-réseau.

Sur Windows Server, OpenSSH est désormais intégré et installable. Cela signifie que les administrateurs peuvent lancer Sessions PowerShell sur SSHLa solution PowerShell permet de combiner des scripts Windows familiers avec le transport crypté fourni par SSH lors de l’utilisation de VNC ou de RDP.

Support à distance des serveurs multiplateformes

Le point commun entre VNC et SSH est leur prise en charge multiplateforme. Un seul client peut se connecter à presque tous les systèmes. C’est cette fonctionnalité qui fait de VNC et de SSH des outils idéaux pour les administrateurs qui doivent gérer des environnements mixtes.

Couverture VNC

Un serveur VNC peut fonctionner sous Windows, Linux ou macOS, offrant un accès complet au bureau quel que soit le système d’exploitation hôte. Des implémentations modernes comme RealVNC Connect peuvent étendre cette prise en charge à des systèmes d’exploitation mobiles tels que Android et iOSce qui signifie que les administrateurs peuvent se connecter à un serveur Windows ou Linux en utilisant simplement leur smartphone.

Couverture SSH

SSH est également presque universel. La plupart des plateformes, routeurs et appareils basés sur Unix incluent un client SSH par défaut et, comme nous l’avons déjà dit, Microsoft a intégré OpenSSH directement dans Windows.

Les administrateurs peuvent désormais lancer des sessions PowerShell ou CMD via SSH, ce qui facilite la gestion d’environnements hétérogènes, même si vous disposez d’un atelier Windows presque complet.

RealVNC, leader de la technologie VNC

RealVNC Connect connaît VNC. Après tout, nous l’avons inventé. Notre plateforme a joué un rôle déterminant dans l’évolution du protocole VNC, depuis ses origines dans les laboratoires d’AT&T jusqu’aux déploiements actuels prêts pour l’entreprise. Les solutions de RealVNC vont au-delà de l’accès de base au bureau à distance, en combinant une conception sécurisée avec des fonctionnalités de niveau entreprise.

Les principaux domaines de leadership sont les suivants

- Développement du protocole: Le travail fondateur sur l’architecture originale du serveur VNC et les contributions actuelles aux normes ouvertes.

- Certifications de sécurité: Audits indépendants, conformité aux cadres et soutien aux stratégies de confiance zéro.

- Amélioration des performances: Algorithmes d’encodage avancés qui réduisent la bande passante et permettent aux applications de rester réactives, même dans de mauvaises conditions de réseau.

- Intégrations d’entreprises: Compatibilité avec les systèmes d’identité, y compris SSO, PAM et MFA.

- La fiabilité à l’échelle: Prise en charge des déploiements de grande envergure, de la mise en grappe et des configurations de haute disponibilité.

- Services professionnels: Consultation, formation et assistance à long terme qui aident les équipes informatiques à déployer et à gérer l’accès à distance de manière sûre et efficace.

La demande des entreprises pour des outils à la fois flexibles et robustes ne cesse de croître. RealVNC Connect for enterprise offre ces capacités aux organisations qui cherchent à aller au-delà de SSH et RDP pour leurs besoins d’accès à distance.

Cadre de décision pour choisir entre VNC et SSH

Le choix entre VNC et SSH dépend davantage du contexte que d’un “meilleur choix” unique. Les décideurs informatiques doivent peser le pour et le contre :

- Type de tâche: Les applications à interface graphique ont besoin de VNC. Il n’y a pas d’échappatoire possible. Si vous effectuez davantage d’opérations textuelles et d’automatismes, en particulier dans les environnements Linux, SSH est idéal.

- Compétence de l’utilisateur: Le personnel moins expérimenté de la DSIT peut préférer les flux de travail graphiques à l’interface de programmation. Cependant, les utilisateurs avancés ont tendance à tirer davantage profit de la ligne de commande.

- Exigences en matière de sécurité: SSH est crypté par défaut. VNC nécessite des implémentations d’entreprise telles que RealVNC Connect pour fournir un accès à distance réellement sécurisé.

- Qualité du réseau: SSH excelle sur les liaisons de mauvaise qualité, mais si vous avez du personnel sur le terrain qui a besoin d’un dépannage de bureau, SSH ne sera d’aucune utilité. Une solution d’accès à distance VNC est plus appropriée dans ce cas.

Dans la plupart des entreprises, une combinaison des deux permet de créer des flux de travail résilients pour presque tous les scénarios de serveurs distants. RealVNC Connect prend en charge ce double modèle en assurant une adoption sécurisée sur toutes les plates-formes.

Conclusion : Sélection stratégique des technologies

Le choix entre SSH et VNC met en évidence deux approches complémentaires de l’accès à distance moderne. SSH offre une option légère et cryptée pour l’administration en ligne de commande, tandis que VNC offre une expérience de bureau graphique complète pour les interactions avec les applications à interface graphique.

La plupart des entreprises auront intérêt à déployer les deux et à adapter chaque protocole aux tâches spécifiques et aux compétences des utilisateurs.

Si votre organisation s’oriente davantage vers VNC, RealVNC Connect offre des solutions de qualité professionnelle, sans tunnel SSH. Contactez RealVNC dès aujourd’hui. Nos consultants experts vous aideront à concevoir un déploiement sécurisé qui s’aligne sur votre infrastructure et vos exigences opérationnelles.

Questions fréquemment posées

VNC et SSH peuvent-ils être utilisés ensemble ?

Oui. Les administrateurs établissent des tunnels SSH avec redirection de port pour transmettre les sessions du serveur VNC par le biais d’un trafic crypté. La combinaison d’un accès graphique à distance et d’une authentification forte basée sur une clé par le biais de ce système offre une sécurité accrue.

Quel est le meilleur protocole pour l’administration du système ?

Cela dépend de la tâche à accomplir. SSH est la meilleure solution pour exécuter des scripts, automatiser des tâches et consulter des journaux sur des serveurs distants. VNC est la meilleure option pour les applications à interface graphique et l’assistance à distance des utilisateurs.

Quelle est l’option la plus sûre par défaut ?

Toutes les communications sont automatiquement cryptées par SSH. Le logiciel d’entreprise RealVNC Connect améliore le protocole VNC de base avec des fonctions de cryptage, de MFA et d’audit, ce qui rend les sessions graphiques tout aussi sûres pour les environnements réglementés.