Il s’agit d’une variété de matériel et de logicielsAvec les technologies opérationnelles, ces systèmes surveillent et contrôlent les processus physiques qui permettent à votre entreprise de fonctionner. Qu’il s’agisse d’automates programmables, de systèmes de contrôle industriel ou de systèmes SCADA, la technologie opérationnelle vous permet de recueillir les données nécessaires pour prendre des décisions plus détaillées et plus nuancées concernant vos opérations quotidiennes, ainsi que d’automatiser certains processus, ce qui améliore considérablement l’efficacité.

Nous analyserons chaque élément pertinent, couvrant les systèmes de contrôle, les préoccupations en matière de sécurité, la façon dont le contrôle opérationnel diffère et s’oppose aux technologies de l’information et la façon dont ces systèmes peuvent s’intégrer aux concepts de l’industrie 4.0, dans le but d’offrir une vue d’ensemble de la façon dont l’intégration de la technologie opérationnelle peut être bénéfique pour votre entreprise.

Comprendre la technologie opérationnelle (OT)

La technologie opérationnelle fait référence à des systèmes constitués d’une combinaison de solutions matérielles et logicielles qui surveillent et contrôlent les dispositifs physiques, les processus et l’infrastructure. Elles sont utilisées dans tous les secteurs pour gérer, maintenir et améliorer l’efficacité opérationnelle et la sécurité de leurs systèmes.

L’intégration des technologies de l’information dans votre réseau peut entraîner des gains d’efficacité considérables, mais elle pose également des problèmes de sécurité. Bien que ces problèmes ne soient pas insurmontables, ils sont importants et méritent d’être examinés attentivement avant d’intégrer la technologie opérationnelle dans vos efforts.

Composants clés des systèmes de technologie opérationnelle

La technologie opérationnelle est le terme générique qui désigne plusieurs systèmes spécialisés, chacun ayant sa propre fonction.

- Les systèmes de contrôle industriel (SCI) gèrent des processus industriels complexes.

- Les automates programmables industriels (API) automatisent des tâches spécifiques, offrant un contrôle précis des machines.

- Les systèmes de contrôle distribués (DCS) centralisent le contrôle des processus répartis sur un réseau, ce qui les rend idéaux pour les opérations à grande échelle.

- Les systèmes de contrôle et d’acquisition de données (SCADA) assurent la surveillance et le contrôle en temps réel et le contrôle en temps réel des machines et des systèmes, même lorsqu’ils sont dispersés géographiquement….

Systèmes de contrôle industriel (ICS)

L’utilisation la plus évidente de ces systèmes est sans doute celle des systèmes de contrôle industriel (ICS). Ces réseaux de dispositifs, de systèmes et de contrôles fonctionnent en tandem pour faciliter la gestion de processus complexes. Ils permettent également aux opérateurs de recevoir des données détaillées en temps réel, ce qui leur permet de prendre des décisions mieux informées, facilitant ainsi le maintien de performances opérationnelles optimales.

Ces réseaux jouent un rôle essentiel dans la surveillance, le contrôle et la gestion des processus industriels tels que la production et la distribution d’énergie, le traitement de l’eau et les systèmes de transport. Des systèmes similaires peuvent être utilisés pour améliorer l’efficacité opérationnelle et la sécurité dans un large éventail de secteurs industriels.

Auparavant, la plupart de ces systèmes étaient situés sur place et isolés d’internet, mais les systèmes modernes peuvent être beaucoup plus largement distribués. Ceux-ci combinent les dispositifs IoT sur machine et le contrôle d’accès à distance en un seul réseau unifié, centralisant le contrôle sur des systèmes potentiellement éloignés géographiquement. Cela permet de mieux contrôler les processus en question à une échelle beaucoup plus grande que ce qui était possible auparavant.

Considérations relatives à la sécurité

Cependant, en raison de leur connexion à l’internet et de leur caractère critique, ces systèmes de contrôle sont devenus une cible privilégiée pour les cyberattaques, en particulier dans des secteurs clés tels que le traitement de l’eau et l’énergie. Cela signifie que des mesures de sécurité robustes et une surveillance continue des menaces potentielles sont nécessaires pour éviter le risque d’impacts catastrophiques de ces attaques sur les infrastructures clés.

Systèmes de contrôle distribués (DCS)

Les systèmes de contrôle distribués (DCS) sont une version spécialisée des systèmes de contrôle industriels (ICS). Ils diffèrent des systèmes de contrôle centralisés en ce sens qu’ils consistent en un réseau complet de contrôleurs et de capteurs répartis sur l’ensemble du processus en question.

Cette approche décentralisée permet une vue d’ensemble et un contrôle plus souples, et souvent plus efficaces, d’opérations industrielles complexes.

Ces systèmes sont souvent utilisés dans des secteurs tels que le pétrole et le gaz, le traitement chimique ou la production d’énergie, où la précision et le contrôle d’une série de processus simultanés sont essentiels. Les données en temps réel fournies par ces systèmes permettent aux opérateurs de procéder à des ajustements rapides et de réagir à des conditions changeantes, afin de maintenir les performances opérationnelles et d’éviter les goulets d’étranglement.

Considérations

Si les systèmes de contrôle distribués offrent des avantages en termes de contrôle global et de flexibilité pour les processus complexes, ils requièrent une attention particulière en termes de fiabilité et de sécurité.

Un mauvais réglage des capteurs ou une mauvaise interprétation des données peuvent réduire à néant tout avantage en termes d’efficacité. C’est pourquoi une maintenance régulière du matériel et des logiciels est nécessaire pour garantir le bon fonctionnement des systèmes.

Comme pour les autres systèmes de contrôle en réseau, il existe un risque de violation de la sécurité. Chaque contrôleur et chaque capteur est un point d’entrée potentiel et peut compromettre l’ensemble du réseau, entraînant l’arrêt de la production, voire pire. Comme pour tout dispositif de contrôle en réseau, l’atténuation de ces risques est une préoccupation majeure.

Technologie opérationnelle et technologie de l’information

Au fond, les systèmes de technologie opérationnelle s’intéressent au contrôle, à la surveillance, à la sécurité et à l’efficacité des processus physiques. Ils se distinguent des technologies de l’information, qui traitent de la gestion des données et des systèmes de communication. Si certains aspects des systèmes de technologie opérationnelle peuvent relever de la gestion des données (par exemple, le contrôle de la production), ce n’est pas l’objectif principal.

Ces différences sont encore plus marquées si l’on considère les priorités de chaque type de système. Alors que l’informatique se préoccupe essentiellement d’éléments tels que la confidentialité et l’intégrité des données et la facilité d’accès à celles-ci, l’OT accorde la priorité à la sécurité opérationnelle et à l’optimisation de la durée de fonctionnement de vos processus, les temps d’arrêt pouvant compromettre à la fois l’efficacité et la sécurité.

En termes de cycle de vie, les systèmes d’exploitation peuvent potentiellement durer des décennies, en s’appuyant sur des technologies établies (bien qu’occasionnellement dépassées). Les technologies de l’information, quant à elles, nécessitent généralement des mises à jour régulières, voire des remplacements, afin d’intégrer les nouvelles avancées dans le domaine.

En matière de sécurité, les technologies de l’information sont principalement exposées au risque de violation des données, ce qui compromet la capacité de votre entreprise à fonctionner. Les défis de la technologie opérationnelle se situent plutôt du côté de la sécurité physique de vos installations, car ces systèmes sont souvent utilisés dans le cadre de processus industriels dangereux.

Dans le cas des technologies de l’information, de nombreux processus de mise à jour sont automatisés et l’assistance des fournisseurs de services et des services internes est facile à obtenir. La technologie opérationnelle peut présenter plus de difficultés car elle repose souvent sur des équipements anciens, ce qui signifie que les équipes chargées de veiller à ce qu’ils restent fiables et sûrs auront besoin d’une formation spécialisée sur vos appareils particuliers.

Les défis de l’intégration

Là où les deux domaines se rencontrent, il est possible d’intégrer de manière significative les technologies opérationnelles et les technologies de l’information. Cela pourrait permettre l’établissement de rapports et la collecte de données en temps réel ou toute une série d’autres processus intégrés, ce qui améliorerait considérablement l’utilité des deux systèmes.

Bien que de nombreux dispositifs physiques utilisés dans les systèmes OT puissent durer des décennies, cela peut poser des problèmes lorsqu’il s’agit de les intégrer dans le domaine des technologies de l’information, qui évolue plus rapidement. Il n’est pas garanti que les systèmes modernes prennent en charge le matériel plus ancien et, même s’ils le font, vous pourriez avoir besoin de solutions sur mesure pour tirer le meilleur parti de cette intégration, ce qui augmenterait considérablement la complexité et le coût du système.

De même, l’intégration des technologies de l’information et des technologies opérationnelles s’accompagne de défis importants en matière de sécurité. Alors que les problèmes informatiques se concentrent généralement sur la sécurisation des actifs numériques, les technologies opérationnelles ont tendance à se concentrer sur la sécurité physique. L’exposition des deux implique la mise en place de processus de cybersécurité robustes afin d’atténuer ces risques autant que possible.

Exemples de systèmes technologiques opérationnels

Ces systèmes constituent une partie essentielle des opérations quotidiennes dans de nombreuses industries, fournissant le cadre de l’automatisation, améliorant les capacités de production et maintenant l’infrastructure vitale.

Voici quelques exemples de ces technologies :

SCADA

Les systèmes de contrôle et d’acquisition de données (SCADA) permettent la collecte de données en temps réel et le contrôle d’actifs géographiquement dispersés, ce qui permet aux entreprises de centraliser le contrôle et la surveillance.

Ils sont utilisés avec succès dans des secteurs tels que la production de pétrole et de gaz. Ils assurent une surveillance vitale des opérations, en fournissant un contrôle en temps réel de tous les aspects de la production.

Réseaux intelligents

Les réseaux intelligents permettent d’automatiser la distribution d’électricité, ce qui améliore l’efficacité et la fiabilité. Cela est particulièrement utile pour intégrer les sources d’énergie renouvelables ou d’autres sources supplémentaires dans un réseau lorsqu’elles deviennent disponibles.

Systèmes de gestion du trafic.

Les systèmes de gestion du trafic sont un outil utile pour les urbanistes qui peuvent utiliser ces technologies pour faciliter la circulation. En permettant de surveiller facilement les embouteillages et d’automatiser les signaux, le trafic peut être plus facilement géré.

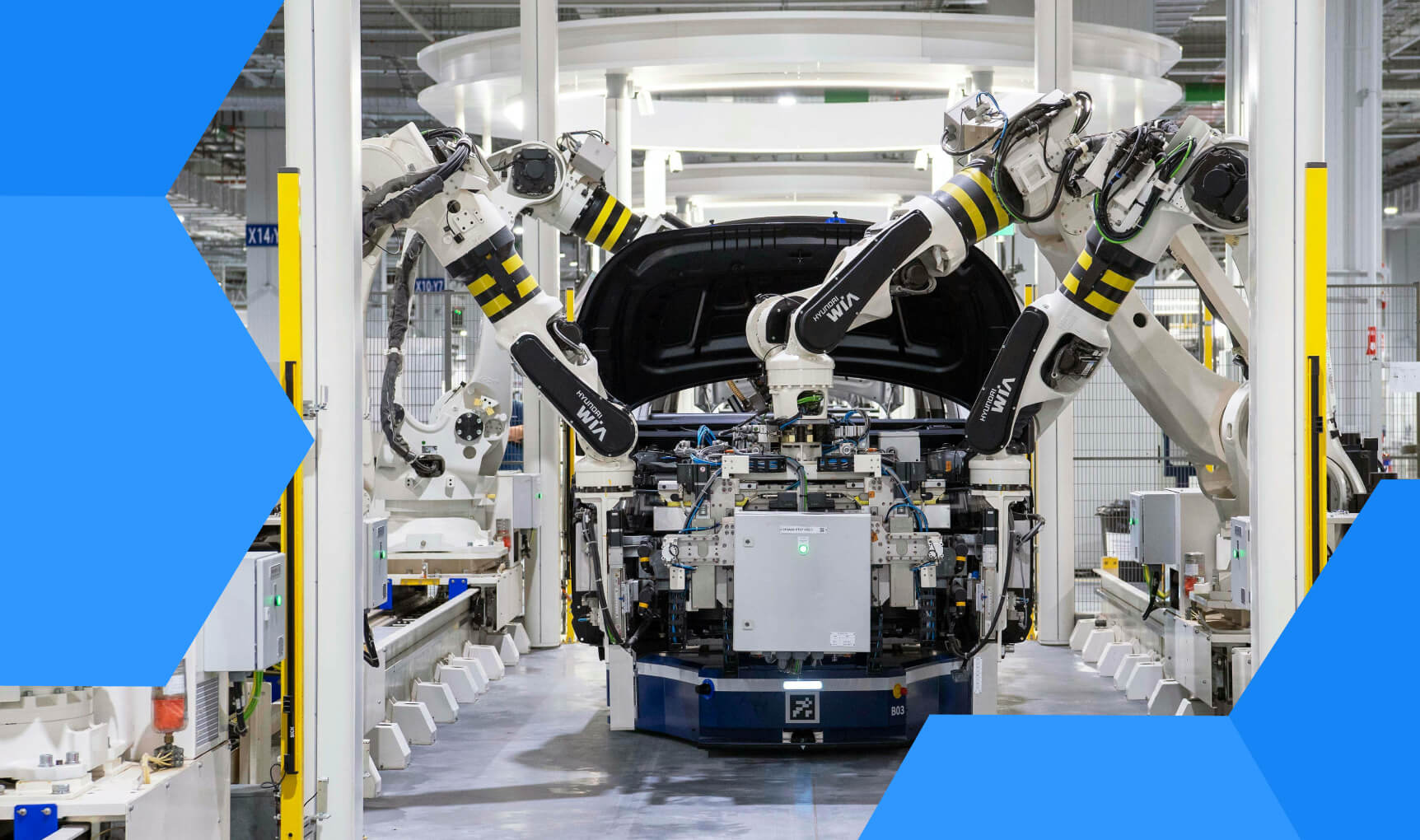

Robots industriels

En automatisant les tâches répétitives sur une chaîne de montage ou dans toute autre tâche industrielle, les fabricants peuvent bénéficier d’une précision, d’une sécurité, d’une productivité et d’une qualité accrues. Du serrage de boulons au soudage et à la peinture, les robots industriels offrent une solution rapide à de nombreux problèmes et une répétabilité sans fin.

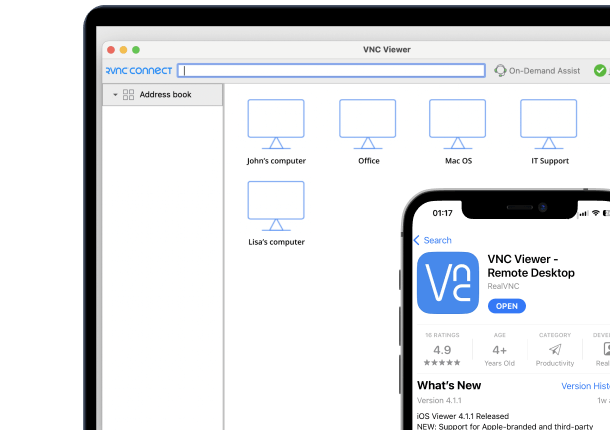

Nombre de ces systèmes peuvent être utilisés à distance grâce à des outils tels que RealVNC Connectréduisant ainsi considérablement la nécessité de visites sur le terrain et d’interventions en personne. Un exemple parfait nous vient de Boston Valley Terra Cottaqui avait besoin d’une solution permettant à son équipe de surveiller ses fours et de résoudre les problèmes en temps réel. Grâce à RealVNC Connect, ces problèmes peuvent désormais être résolus en grande partie à distance, ce qui permet d’économiser du temps de déplacement et de réduire considérablement les temps d’arrêt, offrant ainsi des économies significatives.

Le rôle de la technologie opérationnelle dans la fabrication

L’automatisation des processus industriels complexes permet aux entreprises d’optimiser et de surveiller tous les aspects, de l’utilisation des ressources au contrôle de la qualité, en minimisant le risque de temps d’arrêt et en veillant à ce que les lignes de production fonctionnent aussi bien que possible.

L’introduction de robots industriels dans l’industrie automobile en est un excellent exemple. Ici, le processus laborieux de construction peut être accéléré sans sacrifier la qualité et les ressources peuvent être maximisées en réduisant considérablement le risque d’erreur de l’utilisateur dans l’atelier.

Intégration informatique

L’intégration de systèmes avancés de gestion des données à la production permet de mieux nuancer les mesures de performance et les données opérationnelles, ce qui permet aux décideurs d’avoir une meilleure vue d’ensemble et d’améliorer la souplesse du processus dans son ensemble. L’intégration transparente entre les systèmes de données et les machines physiques de l’atelier permet d’améliorer considérablement la coordination et la réactivité. Des outils tels que RealVNC connect peuvent servir de pont entre ces systèmes, par exemple en connectant les éléments IT et OT des réseaux intelligents dans la production d’énergie afin de minimiser les temps d’arrêt.

Il est peu probable que chaque partie d’un processus se déroule dans un environnement unique, c’est pourquoi les produits qui peuvent faciliter la communication entre les systèmes Linux, Windows et Raspberry Pi sont nécessaires pour s’assurer que les avantages peuvent être réalisés avec un minimum d’interférence entre les machines physiques et les actifs numériques.

Un autre avantage majeur de la combinaison de l’OT et de l’IT réside dans la possibilité d’intégrer une plus grande cybersécurité dans vos actifs opérationnels. En suivant les meilleures pratiques informatiques, la menace de cyber-attaques sur les machines critiques peut être considérablement réduite.

En outre, cette approche intégrée signifie que votre technologie opérationnelle peut être mise à jour pour inclure des pratiques telles que la maintenance prédictive. En exploitant l’analyse des données, il est possible d’anticiper les défaillances avant qu’elles ne se produisent et de programmer la maintenance au moment le plus opportun. Cela permet de réduire les temps d’arrêt imprévus, d’augmenter la durée de vie des machines et de maintenir la productivité à un niveau élevé.

Industrie 4.0 et Internet industriel des objets (IIoT)

L’industrie 4.0, aussi parfois appelée “quatrième révolution industrielle”, est le terme utilisé pour englober la myriade de changements dans les technologies de fabrication qui façonnent actuellement le paysage industriel. L’intégration de l’automatisation et de l’échange de données se trouve carrément au cœur de ces changements où l’Internet industriel des objets (IIoT) permet aux dispositifs connectés et aux capteurs sur les machines de collecter des données et de contrôler automatiquement les processus.

Cela permet de recueillir des données en temps réel, ce qui conduit à un contrôle plus efficace et plus précis, permettant aux opérateurs de faire les choix qui correspondent le mieux aux nuances de la situation. Il en résulte une amélioration de la qualité des produits, une augmentation des niveaux de production et une réduction des coûts d’exploitation.

À mesure que les solutions combinées de technologies opérationnelles et de technologies de l’information deviennent la norme, de nouvelles options s’ouvrent constamment aux fabricants et aux autres secteurs industriels.

Préoccupations en matière de sécurité

Toutefois, ces nouvelles pratiques révolutionnaires ne sont pas sans inconvénients. L’intégration des réseaux informatiques et électroniques peut créer de nouvelles vulnérabilités susceptibles d’être exploitées par des pirates. Il est donc essentiel d’adopter les meilleures pratiques du monde de l’informatique, afin de minimiser le risque que des acteurs malveillants fassent peser sur les données sensibles et les machines industrielles, et de garantir le fonctionnement sûr et fiable des infrastructures clés.

Sécurité et défis de la technologie opérationnelle

Les failles de sécurité peuvent avoir des conséquences allant de temps d’arrêt gênants à de véritables catastrophes, mettant en péril la sécurité physique de votre équipe, de votre infrastructure et du grand public.

Les défis les plus courants sont la gestion des anciens systèmes qui peuvent reposer sur des technologies dépassées et les problèmes qui découlent de la fusion des systèmes OT et IT. Dans le cas des systèmes qui nécessitent un fonctionnement continu, trouver l’occasion d’appliquer rapidement les correctifs et les mises à jour peut s’avérer problématique et augmenter le temps pendant lequel vous êtes potentiellement exposé.

Dans cette optique, toute entreprise industrielle doit prendre certaines mesures lorsqu’elle étudie la meilleure façon de déployer la technologie opérationnelle et de l’intégrer à ses systèmes informatiques,

Évaluation des risques

Cela devrait englober toutes les vulnérabilités potentielles et le scénario le plus pessimiste en cas d’attaque. Cela vous permettra de donner la priorité à vos efforts en matière de sécurité aux endroits les plus efficaces.

Segmentation du réseau

L’introduction de la segmentation réduit la “surface d’attaque” et est particulièrement utile pour protéger les systèmes clés en les isolant du réseau. Des outils tels que RealVNC Connect offrent des configurations de segmentation et de pare-feu qui peuvent s’avérer particulièrement utiles pour gérer les machines anciennes.

Défense en profondeur

Une approche stratifiée de la cybersécurité réduit considérablement la probabilité qu’une attaque donnée pénètre et cause des dommages.

Sécuriser les systèmes existants

Veillez à ce que tous les systèmes soient patchés et mis à jour avec les dernières versions. Il est également utile d’utiliser des contrôles compensatoires tels que le changement régulier des mots de passe, l’authentification multifactorielle (MFA), l’identification des appareils au moyen de clés RSA et les systèmes de détection d’intrusion, qui peuvent tous contribuer à atténuer les risques.

Formation

Une formation à la sécurité spécifique aux technologies opérationnelles pour le personnel qui utilisera ces systèmes, ainsi que pour votre service informatique, les sensibilisera davantage aux menaces potentielles et leur apportera des compétences essentielles.

Des produits tels que RealVNC Connect peuvent également contribuer à la sécurité de votre technologie opérationnelle grâce à des outils tels que le cryptage de bout en bout (AES-256) et les protocoles TLS pour sécuriser les sessions à distance telles que les SCADA ou les PLC. Conformité avec le NIST CSF PR.AC-3 pour le contrôle d’accès et des fonctions telles que l’enregistrement automatisé des sessions et les essais d’audit vous assurent que vos systèmes sont aussi sûrs que possible.

Bonnes pratiques pour la mise en œuvre de l’OT

L’exploitation de systèmes technologiques opérationnels nécessite une planification méticuleuse afin de garantir la sécurité et la fiabilité de l’infrastructure clé. Voici quelques-uns des éléments à prendre en compte lors de la mise en œuvre de vos propres systèmes :

- Procéder à une évaluation approfondie des risques : La première étape de la mise en œuvre consiste à entreprendre une évaluation complète des risques. Celle-ci doit couvrir toutes les vulnérabilités potentielles en matière de sécurité et les risques qui peuvent en découler. Cela vous permet d’orienter les efforts de sécurité de la manière la plus efficace possible.

- Mettez en œuvre une approche de défense en profondeur : Plusieurs couches de contrôles de sécurité, notamment des pare-feu, des systèmes de détection d’intrusion et des contrôles d’accès robustes, réduisent considérablement le risque d’attaque.

- Utilisez des protocoles de communication sécurisés : Veillez à ce que toutes les données transmises entre les dispositifs et systèmes OT soient protégées en utilisant des protocoles de communication sécurisés, tels que le cryptage et l’authentification sécurisée.

- Mettez en œuvre des mises à jour et des correctifs logiciels réguliers : Mettez régulièrement à jour et corrigez les systèmes OT pour les protéger contre les vulnérabilités connues, dans la mesure du possible. La mise à jour des logiciels est essentielle au maintien de la sécurité.

- Assurer la formation et la sensibilisation : Rien ne remplace une équipe qui connaît son métier. La formation du personnel aux meilleures pratiques de sécurité et à l’importance de la sécurité des OT contribue à développer une culture de la sécurité.

- Surveillez et analysez le trafic du réseau OT : La surveillance et l’analyse permanentes du trafic réseau permettent de détecter les menaces potentielles pour la sécurité et d’y répondre. Des outils et des techniques de surveillance avancés peuvent aider à identifier les anomalies et à prévenir les cyberattaques.

- Mettez en œuvre un plan d’intervention en cas d’incident : En cas de catastrophe, l’existence d’un plan d’intervention détaillé en cas d’incident peut contribuer à la reprise rapide du service, à la réduction des temps d’arrêt et à l’atténuation de l’impact des cyberattaques.

Dernières paroles

En répondant à la question “Qu’est-ce que la technologie opérationnelle ?” nous espérons vous avoir donné une idée de la place essentielle qu’elle occupe dans le paysage industriel moderne. L’exploitation des derniers développements dans ce domaine présente certes des défis, notamment en ce qui concerne la sécurisation des systèmes et la gestion de l’interface entre les anciennes et les nouvelles technologies, mais les avantages en termes d’amélioration de l’efficacité ne se limitent pas à la fabrication, mais s’étendent à tous les types d’activités industrielles.

Bien que la sécurité reste une préoccupation essentielle, avec les bonnes stratégies et des outils tels que RealVNC Control, l’intersection de l’OT et de l’IT peut renforcer les opérations industrielles de presque toutes les entreprises.

FAQ

Qu’est-ce que la technologie opérationnelle ?

La technologie opérationnelle est le matériel et les logiciels utilisés pour surveiller et contrôler les équipements et les processus.

Quels sont les exemples de technologies opérationnelles ?

Les exemples incluent les systèmes SCADA pour l’automatisation, les réseaux intelligents dans les services publics, les systèmes de gestion du trafic ou les robots industriels dans la fabrication.

Qu’est-ce que la cybersécurité des technologies opérationnelles ?

Le processus de protection des systèmes OT contre les cybermenaces, garantissant la sécurité et la fiabilité.

Quelle est la différence entre l’informatique et la technologie de l’information ?

L’OT se concentre sur le contrôle des systèmes et processus physiques, en donnant la priorité à la sécurité et au temps de fonctionnement, tandis que l’IT gère les données et la communication.

Qu’est-ce que les opérations technologiques ?

Les opérations technologiques sont les processus et les systèmes impliqués dans la gestion et la maintenance du matériel et des logiciels qui contrôlent les opérations industrielles et l’infrastructure physique.